开篇导语:

2022年6月22日,西北工业大学发布《公开声明》称,该校遭受境外网络攻击。该事件反映了网络空间中长期存在的高隐蔽威胁行为。此类高隐蔽威胁,在信流中隐匿恶意行为、藏匿自身存在,使得攻击行为对防御者呈现单向不透明的密态,让防御者面临复杂性困境,从而难以发现威胁本身,这个现象被称为“匿迹”效应,而经过匿迹后高隐蔽威胁所处的状态称为“密态”(Enigma State)。

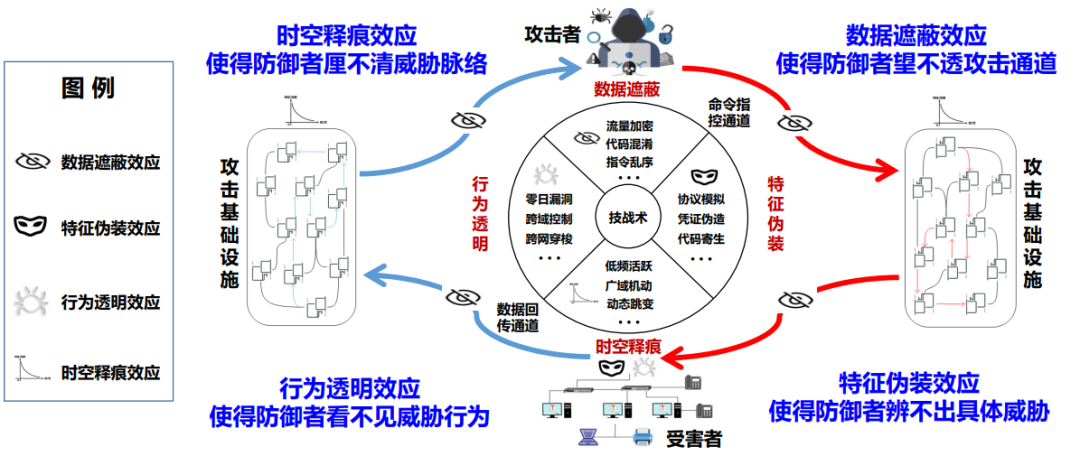

密态对抗(Enigma Countermeasure)是针对网络空间中承载高隐蔽威胁的网络流、文件流、指令流等密态信流,通过带外观测分析方法,围绕数据遮蔽、特征伪装、行为透明、时空释痕等匿迹效应开展的威胁透视和博弈分析,提升威胁发现和识别效率的原理与防御方法。

Enigma的英文原意是something hard to understand or explain(源自英文韦伯斯特词典),中文可解释为”谜一般的事物存在“或”不可解的事物“。一方面,Enigma具有基础的”密“的含义,涵盖了通常所说的加密形态(数据遮蔽),其中一个很好的印证便是:二战中的德军密码机被命名为Enigma,据传后来被图灵破解;另一方面,Enigma具有更为高级的“匿”和“谜”的含义,指的是网络空间恶意威胁通过刻意的高强度遮蔽、深度伪装、高度透明和长时空释痕等匿迹手段所呈现的复杂对抗本质。

密态对抗

(Enigma Countermeasure)

作者:张帆、赵志恒、郭世泽

InfoBox:

中文名:密态对抗

英文名:Enigma Countermeasure

简写:EC

学科:计算机科学与技术、网络空间安全

实质:探索高隐蔽威胁匿迹机理,提出新型对抗防御方法

背景:

随着网络信息技术的发展,网络空间日益成为与“陆海空天”自然空间交织存在、互为影响的第二类空间。相比自然空间,网络空间具有信息光速机动、软件无限克隆、行为高度隐蔽、身份虚拟匿名等特性,导致其安全威胁更加突出。网络安全技术是一把双刃剑,一方面可以对网络与信息实施加密、认证等安全增强技术,以确保信息、网络、系统的安全属性;另一方面,这些技术也常被黑客组织或不法分子利用,从而隐藏其攻击行为,成为网络威胁发酵的温床。近年来我国航空航天、科研机构、石油行业、大型互联网公司以及政府机构等单位都遭受到不同程度的网络攻击,导致了严重的安全事故和经济损失。已有的研究表明,高隐蔽威胁对国家关键信息基础设施、人民生产生活、网络空间环境等造成了极大影响。然而,如何全面认知此类威胁隐蔽机理、提出新型防御应对方法的研究相对较少。

研究概况:

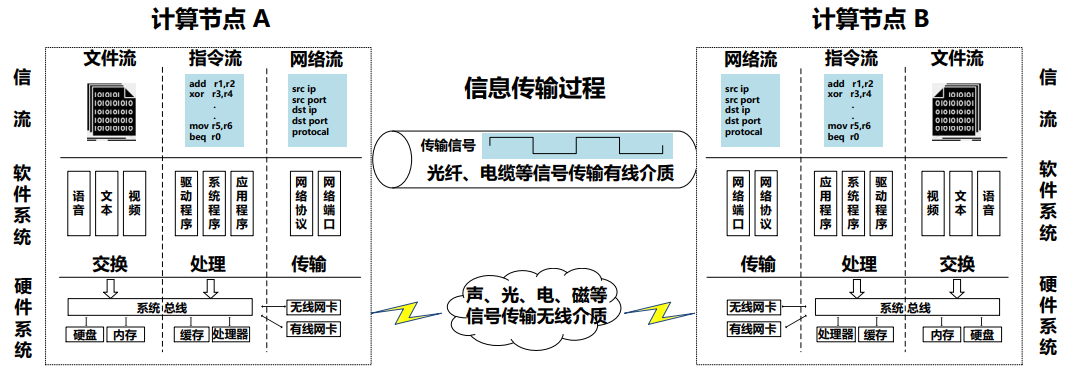

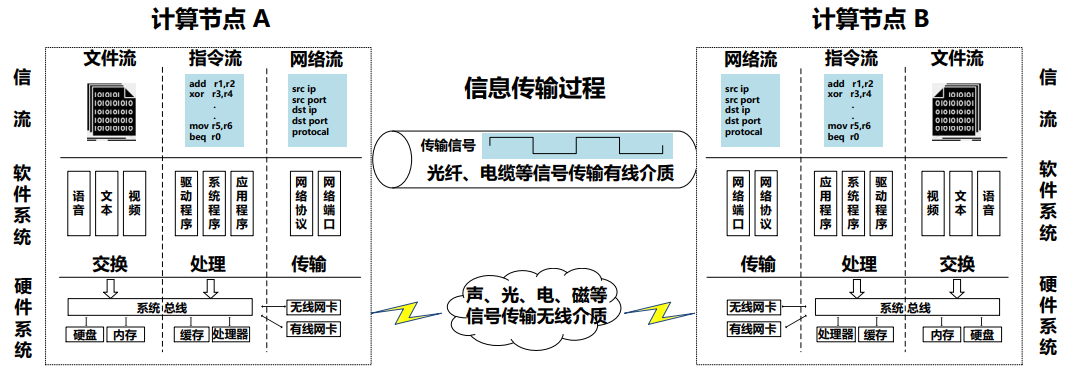

在传统开放式系统互联通信(Open System Interconnection,OSI)七层网络模型中,物理层和数据链路层的网络流(Network Flow)、网络层之上的文件流(File Stream)、指令流(Instruction Flow)等可统称为信流(Information Flow)。信流在网络空间快速流动和变换,从而实现信息的传输、处理和交换。从活动环境看,网络威胁承载在由软件、硬件、信息、协议构成的网络空间环境;从活动形式看,网络威胁主要靠信息在网络空间流动来实现。信流至少有3种形态,一是网络流,指信息在不同节点之间通过网络协议通信的流量包集,是信息传输的主要表现形式;二是指令流,又被称为控制流,指计算节点执行的指令序列,用来控制数据的传输、读写,是信息处理的主要表现形式;三是文件流,指所有能输入到计算节点并被程序处理的符号序列,是信息交换的主要表现形式。

图1 网络空间信流模型

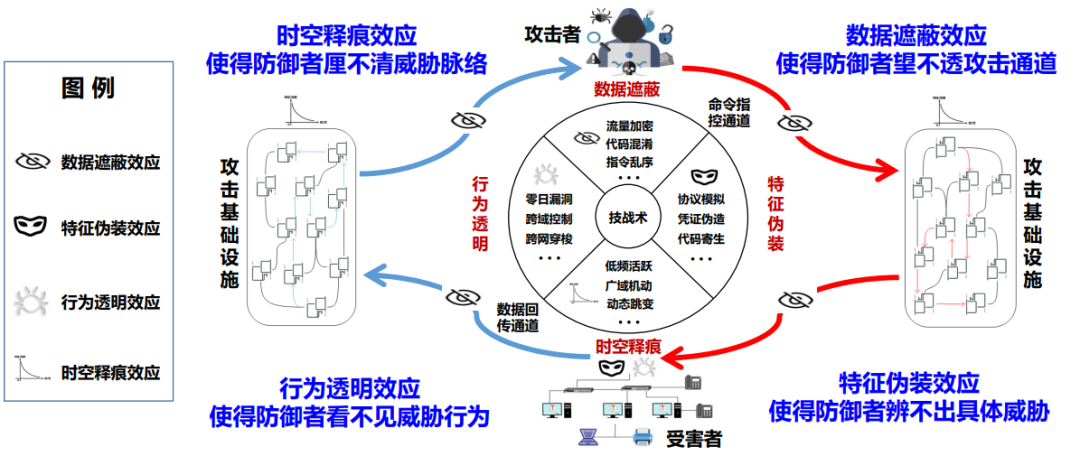

网络威胁最经典的模型是钻石模型和杀伤链模型。通过总结分析网络空间高隐蔽威胁在攻击通道、武器、漏洞、痕迹等方面的隐匿特点,到目前为止,我们提炼了4种主要匿迹效应。一是数据遮蔽效应,主要包括流加密(攻击命令控制和数据回传通道使用高强度密码算法或协议,对通信内容进行加密)、代码混淆、指令乱序等盲化遮蔽,使防御者望不透攻击通道;二是特征伪装效应,主要包括协议模拟(攻击通道伪装成TCP、UDP、ICMP等正常协议隐匿在网络流中)、代码寄生(攻击木马后门伪装在终端计算机固件、驱动、进程中)、凭证伪造等措施,使防御者在信流中辨不出具体的攻击通道、驻留武器等;三是行为透明效应,主要包括攻击者在目标突破时使用大量的零日漏洞,在持久化控制中使用跨域控制和跨网穿梭等措施,使防御者看不见攻击过程;四是时空释痕效应,主要特点包括低频次活跃、动态跳变、广域机动、攻击过程呈现长时间控制等,攻击杀伤链的特征浓度在长时间、大尺度网络中被大大稀释,从而使防御者厘不清威胁,陷入难以在超大规模信流中发现稀疏动态威胁的困境。

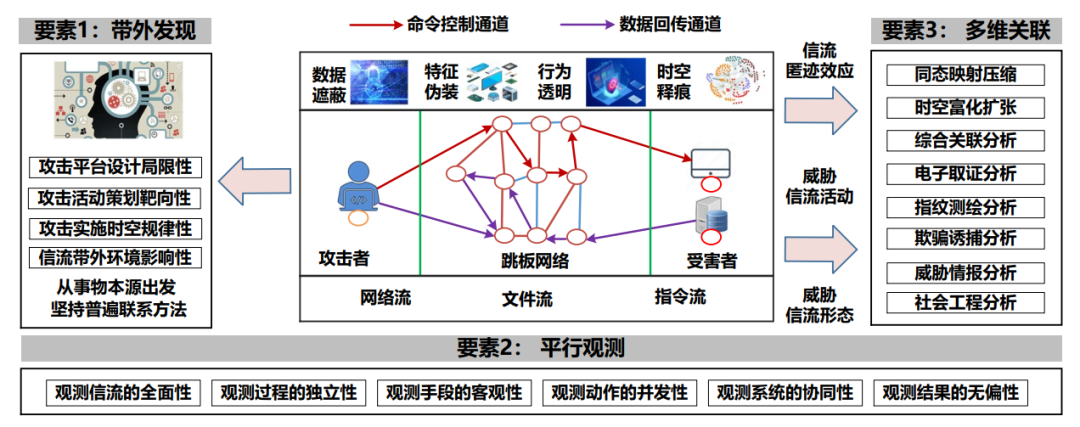

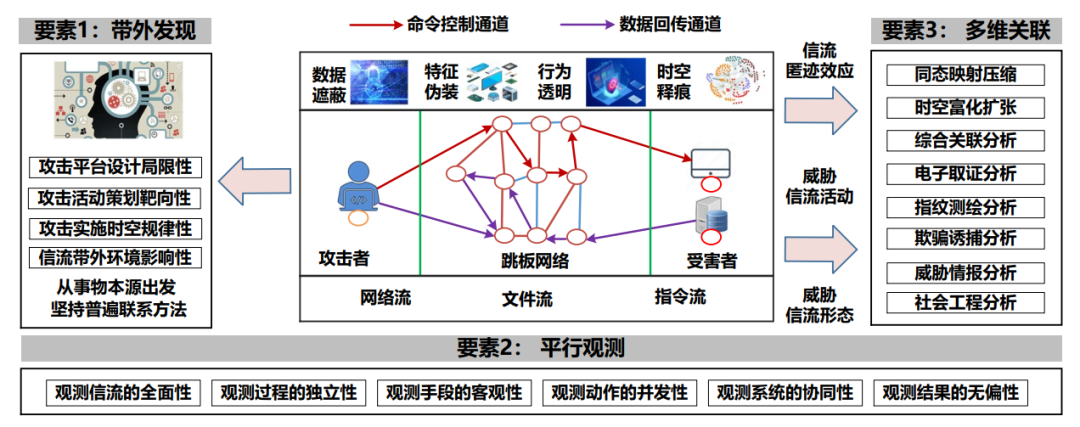

通过梳理分析网络空间高隐蔽威胁的活动环境、威胁匿迹机理及演变趋势,我们提出了典型高隐蔽威胁场景中的密态对抗概念,主要基于以下的网络空间发展态势:①高隐蔽威胁的带内特征已被有效隐匿,但人机交互的存在引入了带外脆弱性;②人机交互带外脆弱性客观存在且不可避免,攻击者难以察觉或完全隐匿此类脆弱性;③高隐蔽威胁带外脆弱性可被挖掘、分析和利用,以实现不依赖带内特征的威胁透视,人机交互带外脆弱性的存在,为高隐蔽威胁的发现打开了一扇窗,为寻找不依赖带内特征的威胁检测找到了一个崭新的前进方向。密态对抗是一种方法和手段,是一种全新的技术体制。其核心具备三要素:带外发现、平行观测、多维关联。1、“带外发现”指的是挖掘发现密态信流客观存在的人机交互带外脆弱性;

2、“平行观测”指的是密态对抗强调观测信流的全面性、观测过程的独立性、观测手段的客观性、观测动作的并发性、观测系统的协同性和观测结果的无偏性;

3、“多维关联“指的是密态对抗需要全面地利用各类主被动平行观测手段,将发现的各种信流数据异常情况和防御者的知识经验结合起来,开展多维度的数据同态映射压缩、时空富化扩张、综合关联分析,引发信流数据与知识产生关联从而发现威胁。

图3 密态对抗模型

未来发展:

目前网络空间高隐蔽威胁的密态对抗研究还处于早期,美国国防高级研究计划署近年来已经通过部署透视计算、大规模网络狩猎、利用模拟域实现安全等项目开展了相关探索研究,我国也应该增强忧患意识,鼓励开展相关创新研究。

特别是随着网络安全技术的发展以及虚拟化容器、后量子密码等新技术的出现,网络空间威胁将变得愈发隐蔽,密态化趋势愈发明显。相应地,更多的人机交互脆弱性会被挖掘出来用于密态对抗,其适用场景也会逐步增加,研究方法也会推陈出新。

密态对抗是随着网络空间高隐蔽威胁发展出现的一种新型防御技术体制。如同DES、AES等密码算法设计研究推动密码学中的可证明安全和密码分析技术发展一样,开展密态对抗研究,有望澄清网络空间威胁匿迹机理,推动威胁密态化可证明安全和威胁密态对抗方法研究,在此基础上可建立网络空间密态对抗理论与技术体系,为高隐蔽威胁发现研究找到科学依据和技术突破口,研究意义重大。

参考文献:

[1]潘吴斌,程光,郭晓军,黄顺翔.网络加密流量识别研究综述及展望[J],通信学报,2016,37(09):154-167.[2]360公布涉美CIA攻击组织对我国发起网络攻击相关证据[J].信息网络安全.2020,20(03):101.[3]袁宏. 网攻西北工大的真凶: 美国国安局[N].环球时报. 2022-09-06(003). DOI: 10.28378/n.cnki.bhqsb.2022.007810.[4]PUB F. Minimum security requirements for federal information and information systems[J]. 2006. [5]Caltagirone S, Pendergast A, Betz C. The diamond model of intrusion analysis[R]. Center For Cyber Intelligence Analysis and Threat Research Hanover MD, 2013.[6]Lockheed Martin. The Cyber Kill Chain® framework. Available: https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html.[7]Andrew S. Tanenbaum, David J. Wetherall.计算机网络(第5版):清华大学出版社,2012.[8]Nychis G, Sekar V, Andersen D G. An empirical evaluation of entropy-based trffic anomaly detection[C]//The 8th ACM SIGCOMM Conference on Internet Measurement. ACM, 2008:151-156.[9]Dharmapurikar S, Krishnamurthy P, Sproull T, et al. Deep packet inspection using parallel bloom filters[C]//11th Symposium on High Performance Interconnects, 2003. Proceedings. IEEE, 2003: 44-51.[10]Karagiannis T, Papagiannaki K, Faloutsos M. BLINC: multilevel traffic classification in the dark[C]//Proceedings of the 2005 conference on Applications, technologies, architectures, and protocols for computer communications. 2005: 229-240.[11]Milajerdi S M, Gjomemo R, Eshete B, et al. Holmes: real-time apt detection through correlation of suspicious information flows[C]//2019 IEEE Symposium on Security and Privacy (SP). IEEE, 2019: 1137-1152.[12]Hossain M N, Milajerdi S M, Wang J, et al. {SLEUTH}: Real-time attack scenario reconstruction from {COTS} audit data[C]//26th USENIX Security Symposium (USENIX Security 17). 2017: 487-504.[13]Milajerdi S M, Eshete B, Gjomemo R, et al. Poirot: Aligning attack behavior with kernel audit records for cyber threat hunting[C]//Proceedings of the 2019 ACM SIGSAC conference on computer and communications security. 2019: 1795-1812.[14]Satvat K, Gjomemo R, Venkatakrishnan V N. EXTRACTOR: Extracting attack behavior from threat reports[C]//2021 IEEE European Symposium on Security and Privacy (EuroS&P). IEEE, 2021: 598-615.[15]Zhao J, Yan Q, Liu X, et al. Cyber threat intelligence modeling based on heterogeneous graph convolutional network[C]//23rd international symposium on research in attacks, intrusions and defenses (RAID 2020). 2020: 241-256.[16]He K, Kim D S. Malware detection with malware images using deep learning techniques[C]//2019 18th IEEE International Conference On Trust, Security And Privacy In Computing And Communications/13th IEEE International Conference On Big Data Science And Engineering (TrustCom/BigDataSE). IEEE, 2019: 95-102.[17]Shah S S H, Jamil N, Khan A U R. Memory Visualization-Based Malware Detection Technique[J]. Sensors, 2022, 22(19): 7611. [18]Yang R, Chen X, Xu H, et al. Ratscope: recording and reconstructing missing rat semantic behaviors for forensic analysis on windows[J]. IEEE Transactions on Dependable and Secure Computing, 2020.

[19]Fujii T, Yoshioka K, Shikata J, et al. An efficient dynamic detection method for various x86 shellcodes[C]//2012 IEEE/IPSJ 12th International Symposium on Applications and the Internet. IEEE, 2012: 284-289.[20]Graziano M, Balzarotti D, Zidouemba A. ROPMEMU: A framework for the analysis of complex code-reuse attacks[C]//Proceedings of the 11th ACM on Asia Conference on Computer and Communications Security. 2016: 47-58.

[21]Amraoui N, Zouari B. Anomalous behavior detection-based approach for authenticating smart home system users[J]. International Journal of Information Security, 2022, 21(3): 611-636.

[22]ATT&CK. Available: https://attack.mitre.org/wiki/Main_Page.

[23]黄克振,连一峰,冯登国,张海霞,吴迪,马向亮.一种基于图模型的网络攻击溯源方法[J].软件学报,2022,33(02):683-698.

[24]徐文渊,郭世泽, 冀晓宇, 闫琛. 从带内到带外——智能系统的脆弱性体系演变[J]. 中国计算机学会通讯2022,18 (2): 46-52.[25]郭世泽, 张帆, 宋卓学, 赵子鸣等. 基于流谱理论的SSL/TLS协议攻击检测方法[J].网络与信息安全学报. 2022, 8(01): 30-40.

[26]郭世泽, 吕仁健, 何明枢, 张杰等. 流谱理论及其在网络防御中的应用[J]. 北京邮电大学学报. 2022, 45(03): 19-25.

[27]郭世泽,王小娟,何明枢,任传伦等.网络空间对抗防御中的智能监测技术研究[J].信息安全与通信保密.2021,(11): 79-94.

[28]Defense Advanced Research Projects Agency. Transparent Computing. https://www.darpa.mil/program/transparent-computing.

[29]Defense Advanced Research Projects Agency. Cyber-Hunting at Scale (CHASE). https://www.darpa.mil/program/cyber-hunting-at-scale.

[30]Defense Advanced Research Projects Agency. Leveraging the Analog Domain for Security (LADS).https://www.darpa.mil/ program/leveraging-the-analog-domain-for-security.

计算机术语审定委员会(Committee on Terminology)主要职能为收集、翻译、释义、审定和推荐计算机新词,并在CCF平台上宣传推广。这对厘清学科体系,开展科学研究,并将科学和知识在全社会广泛传播,都具有十分重要的意义。术语众包平台CCFpedia的建设和持续优化,可以有效推进中国计算机术语的收集、审定、规范和传播工作,同时又能起到各领域规范化标准定制的推广作用。新版的CCFpedia计算机术语平台(http://term.ccf.org.cn)将术语的编辑运营与浏览使用进行了整合,摒弃老版中跨平台操作的繁琐步骤,在界面可观性上进行了升级,让用户能够简单方便地查阅术语信息。同时,新版平台中引入知识图谱的方式对所有术语数据进行组织,通过图谱多层关联的形式升级了术语浏览的应用形态。

主任:

刘挺(哈尔滨工业大学)

副主任:

王昊奋(同济大学)

李国良(清华大学)

主任助理:

李一斌(上海海乂知信息科技有限公司)

执行委员:

丁军(上海海乂知信息科技有限公司)

林俊宇(中国科学院信息工程研究所)

兰艳艳(清华大学)

张伟男(哈尔滨工业大学)

委员:

柴成亮(北京理工大学)

彭鑫(复旦大学)

李博涵(南京航空航天大学)

李超(上海交通大学)

李晨亮(武汉大学)

杨敏(中国科学院深圳先进技术研究院)

张鹏(天津大学)

王昌栋(中山大学)

张宁豫(浙江大学)

孔祥杰(浙江工业大学)

术语投稿热线:ccfpedia@ccf.org.cn

返回首页

返回首页