清华吕勇强博士:CPU安全区不安全,“幽灵”攻击,如何防御?

处理器芯片是计算机系统的根基,长期以来,大家习惯将精力集中在提升处理器的性能上,对安全问题的关注也往往集中于解决软件的安全问题。但是如果处理器的硬件设计存在漏洞,整个计算机系统的安全就无法得到保证。 近日,清华大学计算机系发现了ARM和Intel等处理器的电压管理机制存在严重安全漏洞—“骑士”(VolJokey)。攻击者通过该漏洞可突破原有安全区限制,获取核心秘钥、直接运行非法程序。“骑士”可影响全球大量计算设备,且涉及到处理器芯片设计的核心架构,其潜在的影响程度和可能带来的损失巨大。 近年来,针对各种 CPU 、计算硬件的安全攻击近年来不断涌现,例如大家已经熟知的"熔断”与“幽灵 ”攻击,对 CPU和系统安全性带来了强大的冲击。但是,由于晶体管规模巨大、设计复杂、内部结构不开源、调试和分析难度大,其安全分析、攻击的门槛极高,国内鲜有研究人员做处理器的硬件漏洞挖掘相关工作。 如果你想和更多同行、专家共同讨论这个话题,请搜索和关注“CCF在线”小程序,进入小程序首页后,点击底部菜单“CCF问答”,就能参与 《CPU安全区不安全》互动讨论。也可以在小程序中留下你的疑问,也许有专家亲自来此解答哦!

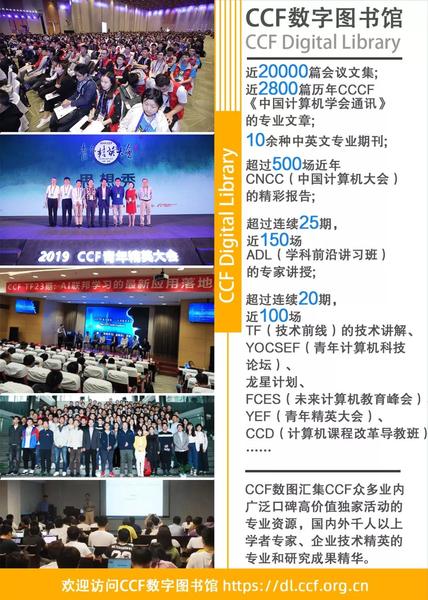

视频、讲稿、珍贵资料第一时间入手,登录CCF数字图书馆https://dl.ccf.org.cn,源源不断获取优质专业资源!

了解学科热点、提高理论水平、掌握最新技术趋势, CCF数图对会员免费全部开放, 马上加入CCF,畅享会员专业特权! 二维码需点击放大图片后识别

返回首页

返回首页